建议考虑的方向

- LSB

- foremost

- stegdetect

- 010editor

- outguess

- binwalk

- image combiner

- F5

- CRC

面具下的 flag

题解

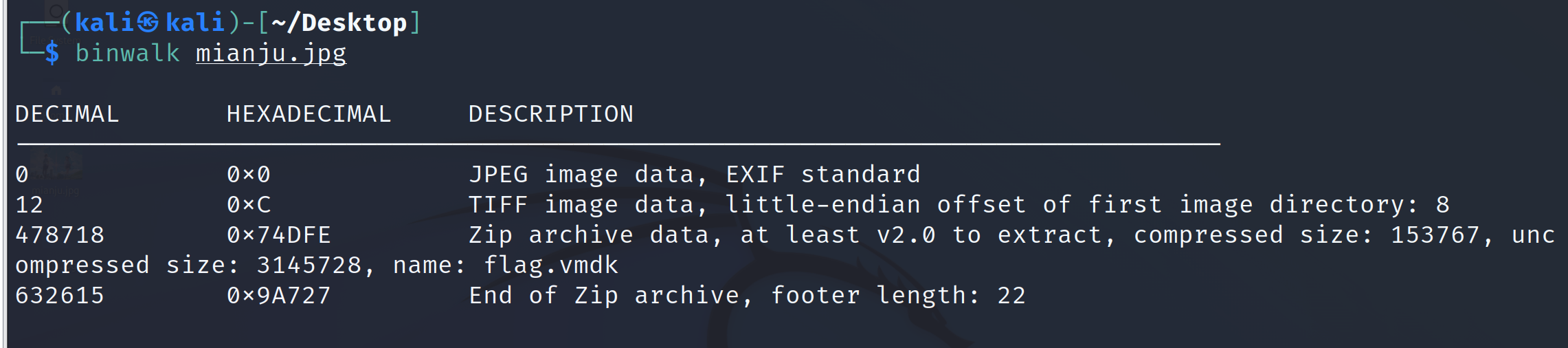

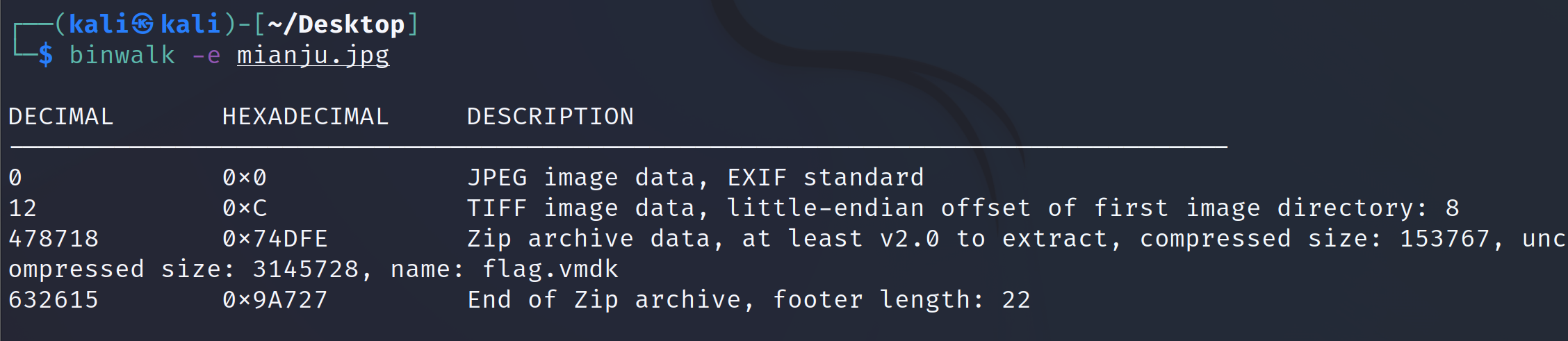

- 下载附件,binwalk 查看是否隐藏文件

- 分离

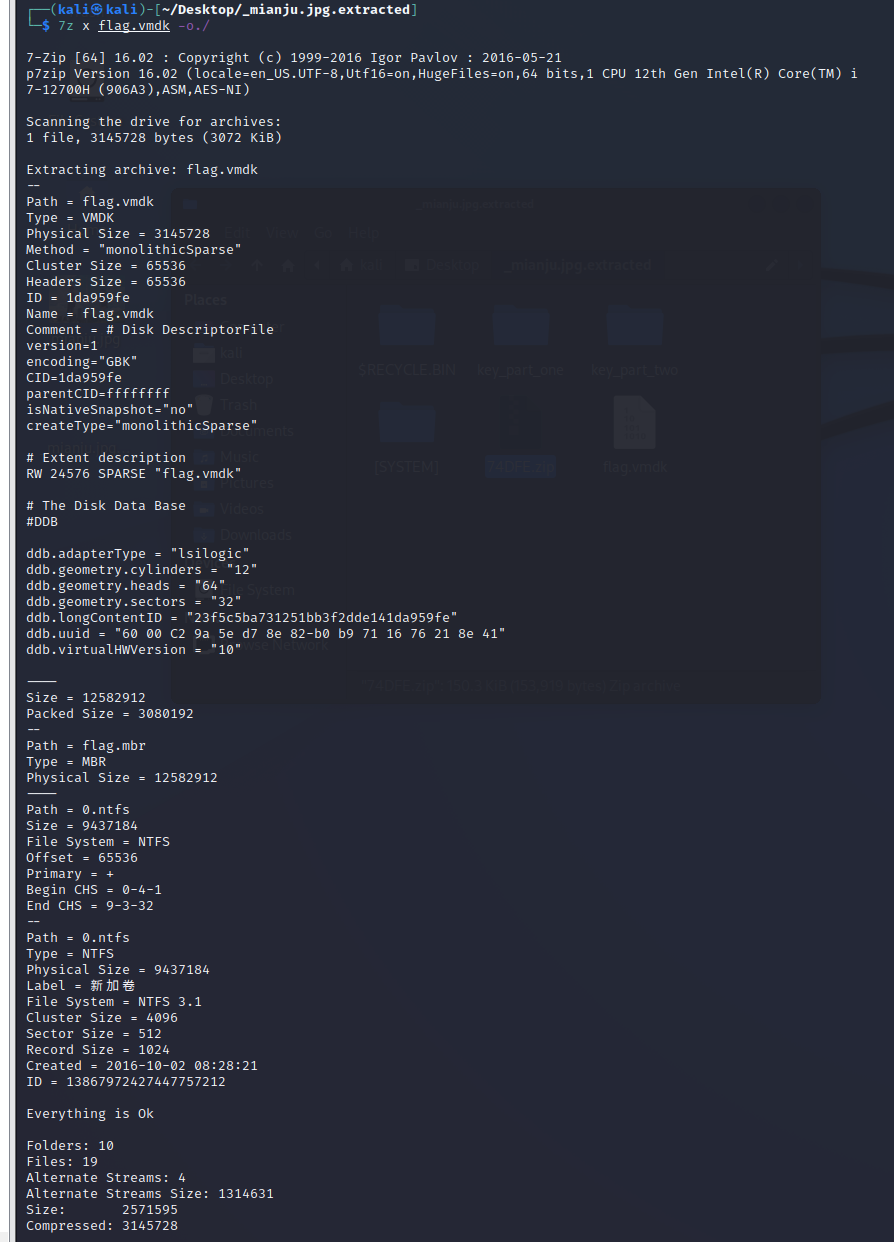

- 得到一个 压缩包和虚拟机文件,尝试用 7z 解压

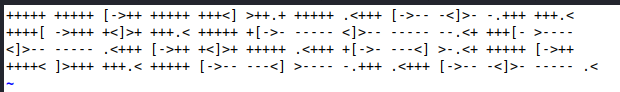

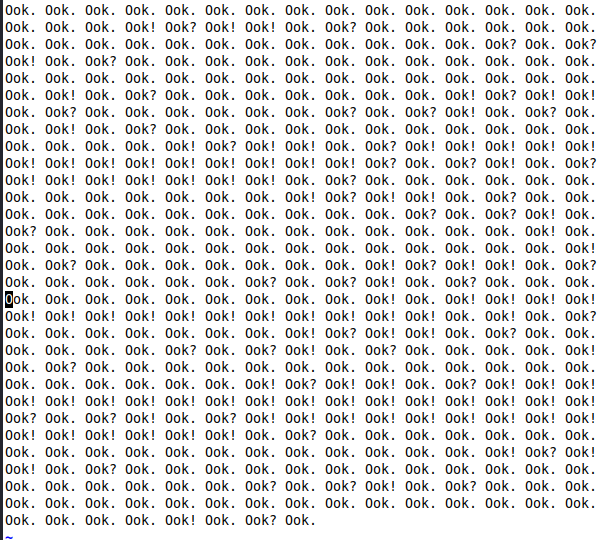

- 得到一个文件夹,打开 part one 和 part two,发现 brainfuck & ook,解密得 flag

flag{N7F5_AD5_i5_funny!}

九连环

题解

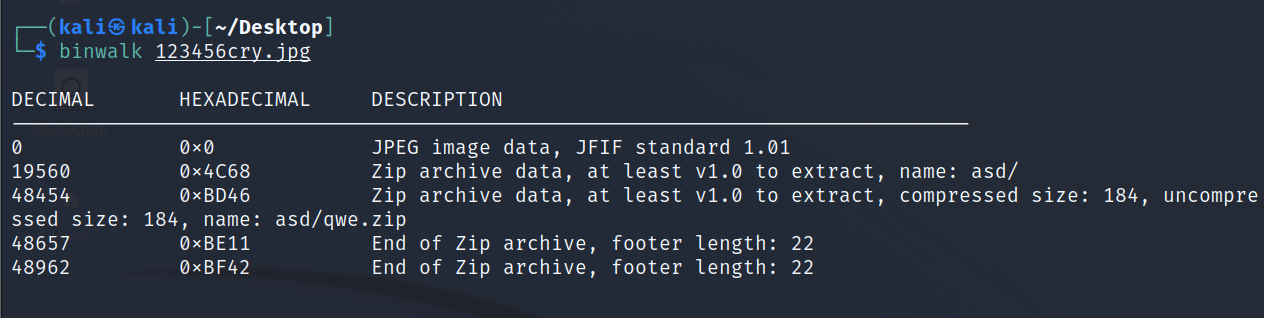

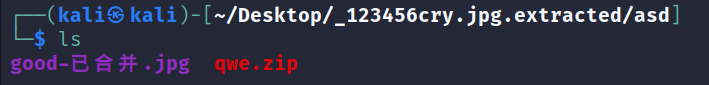

- 下载附件得到图片

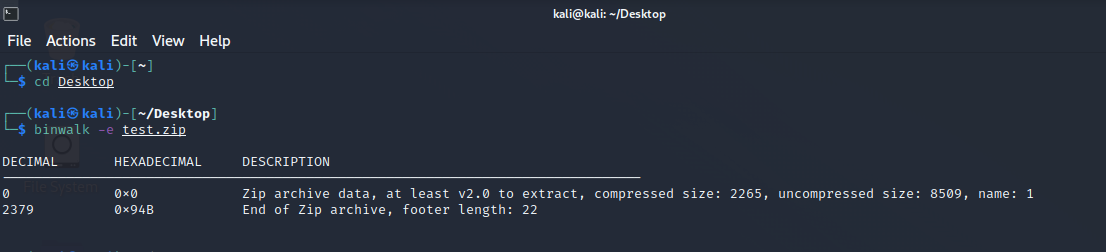

- binwalk 扫一下,有东西

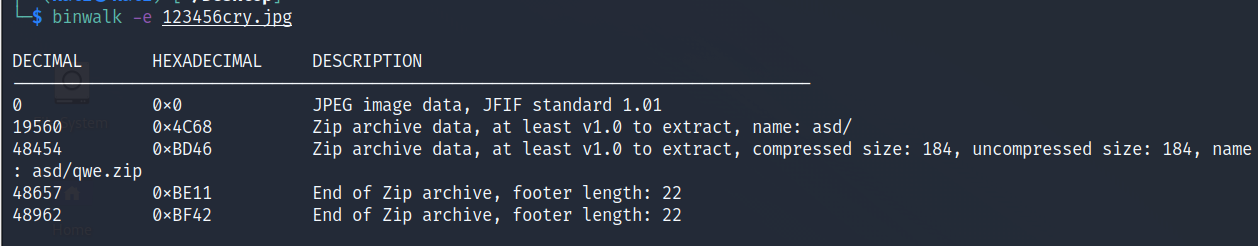

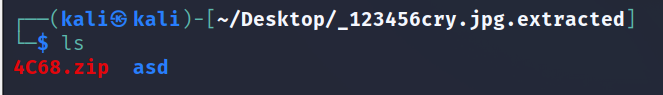

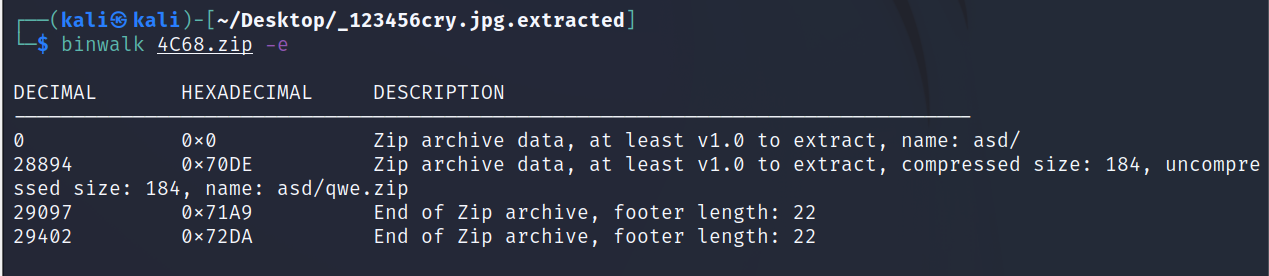

- 可能是伪加密,尝试解压得到的压缩文件

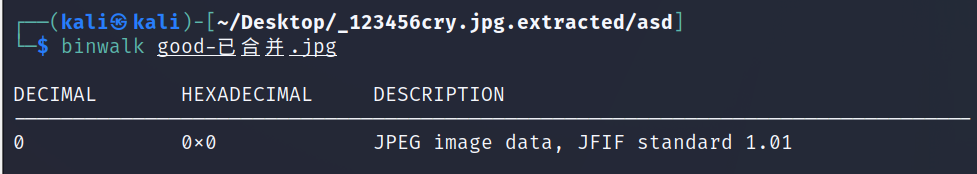

- 成功,再用 binwalk 扫一下 good 图片

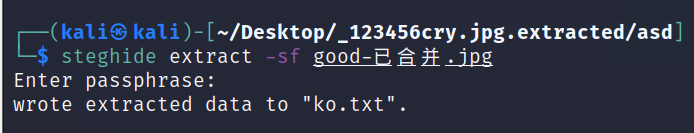

- 没东西,但是换一种工具 steghide

steghide extract -sf good-已合并.jpg

密码为空

- 读取 fo.txt

- 解压缩文件,得到 flag

flag{1RTo8w@&4nK@z*XL}

flag

题解

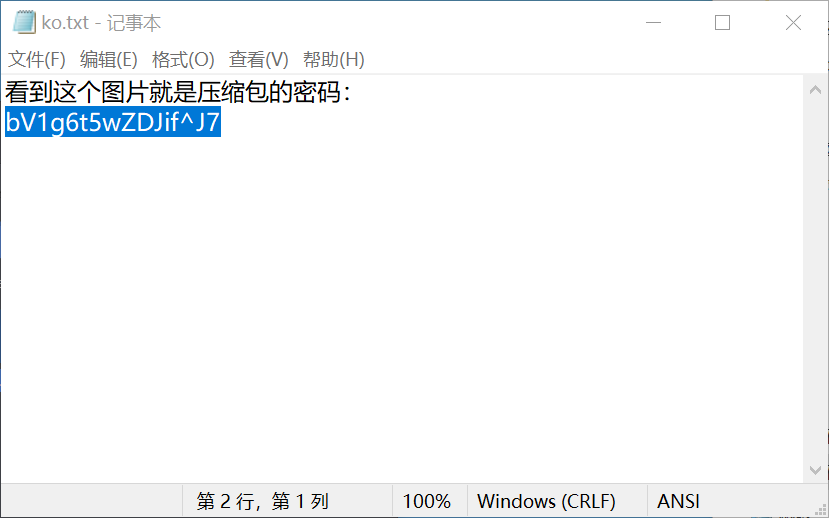

- 下载图片

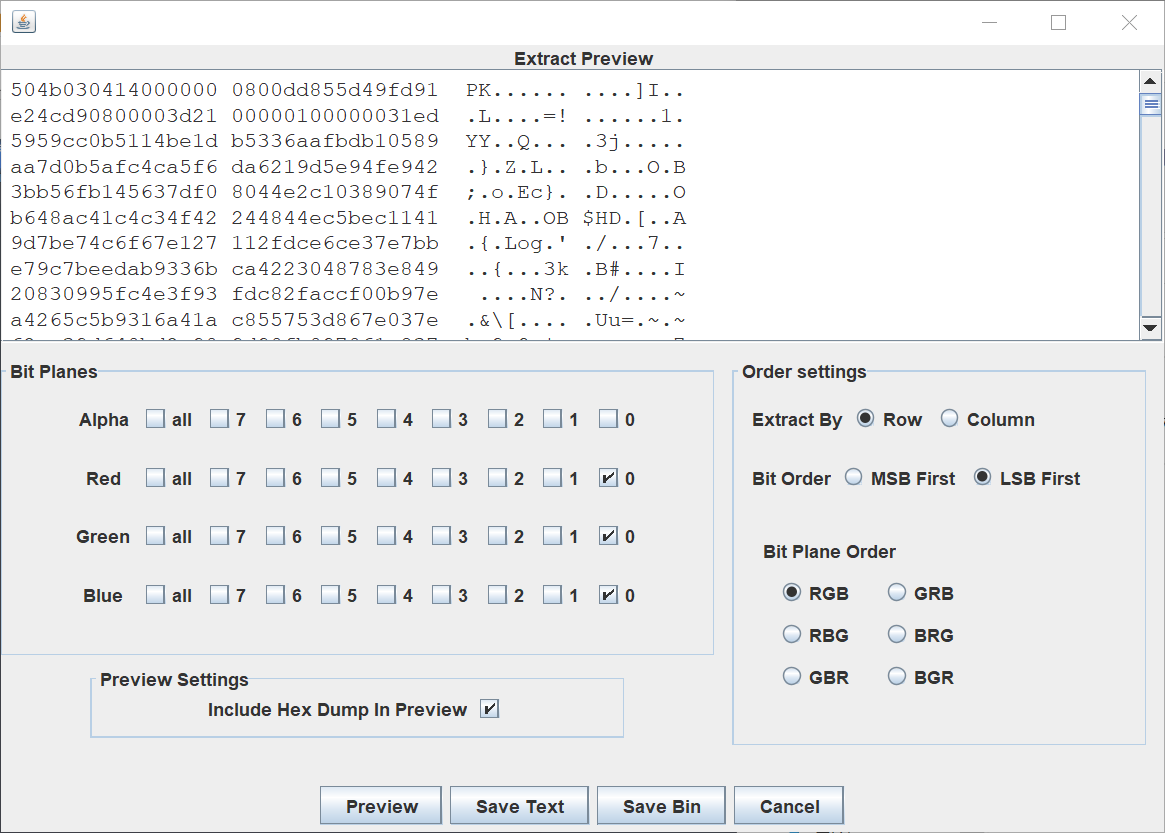

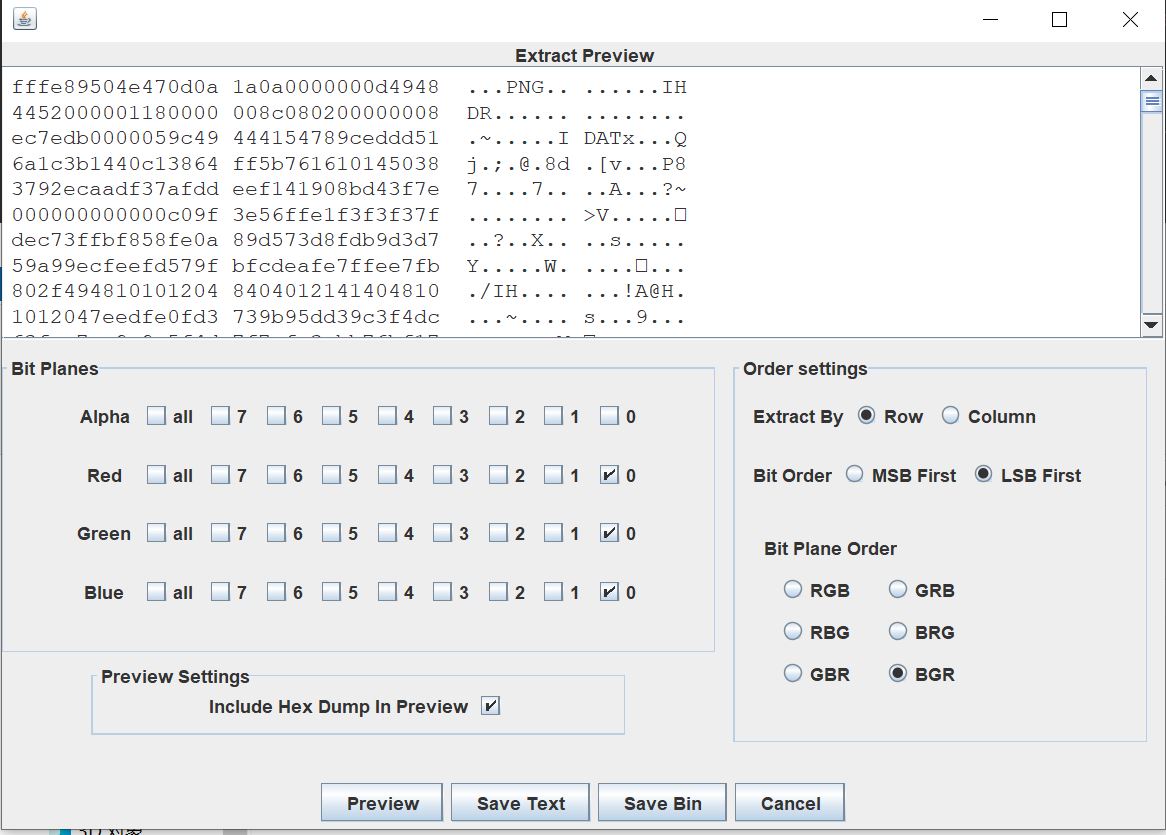

- stegsolve 打开,尝试 LSB 隐写,发现 zip

- 尝试压缩发现有损坏,binwalk 强制解压缩

- 得到一个二进制文件,用 IDA 打开,得到 flag

flag{dd0gf4c3tok3yb0ard4g41n}

刷新过的图片

题解

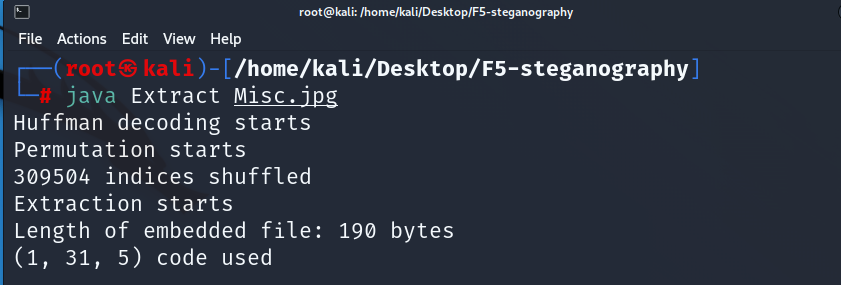

- 啊,题目很新,第一次见到,网上查过后发现是 F5 隐写下载工具

git clone https://github.com/matthewgao/F5-steganography

java Extract Misc.jpg

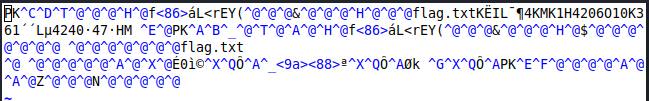

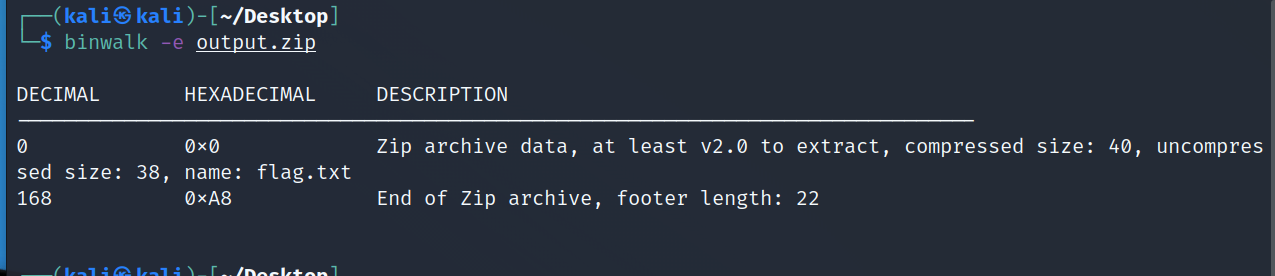

- 打开 output.txt 发现是个 zip,修改后缀,解压缩

- (binwalk yyds!) 得到 flag

flag{96efd0a2037d06f34199e921079778ee}

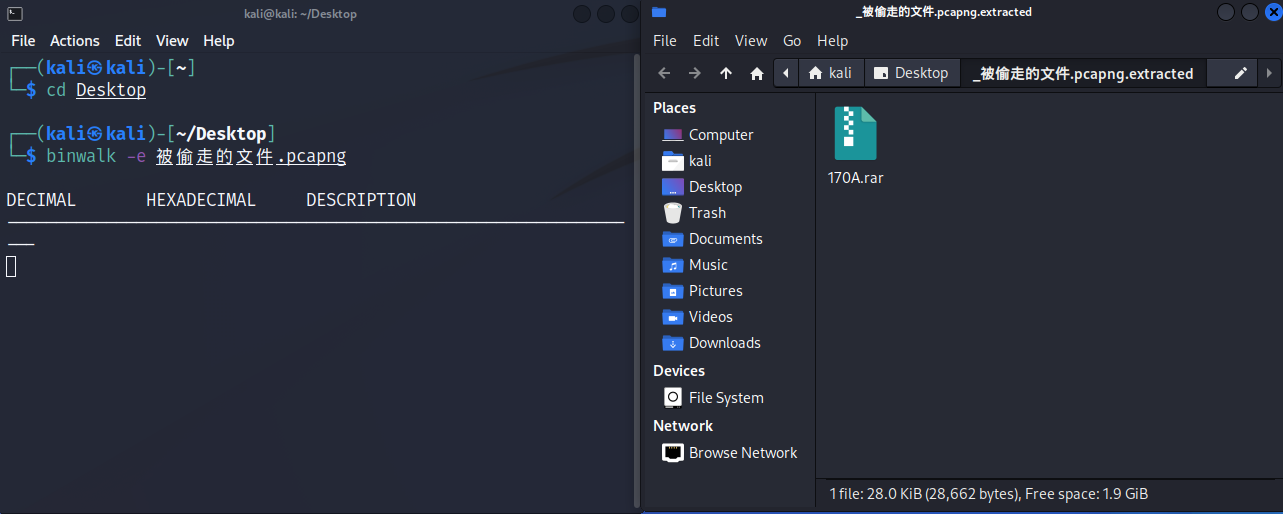

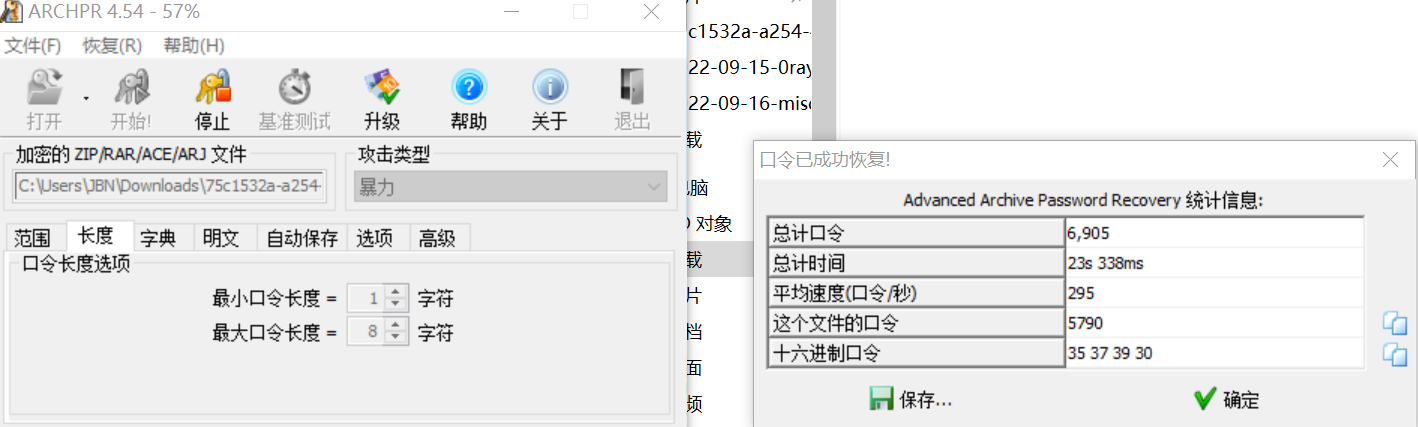

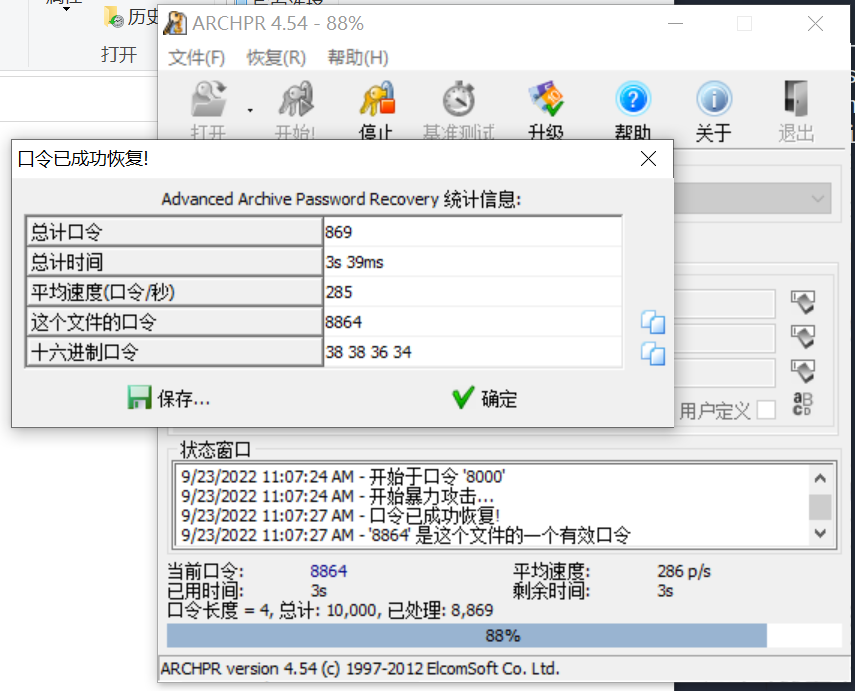

被偷走的文件

题解

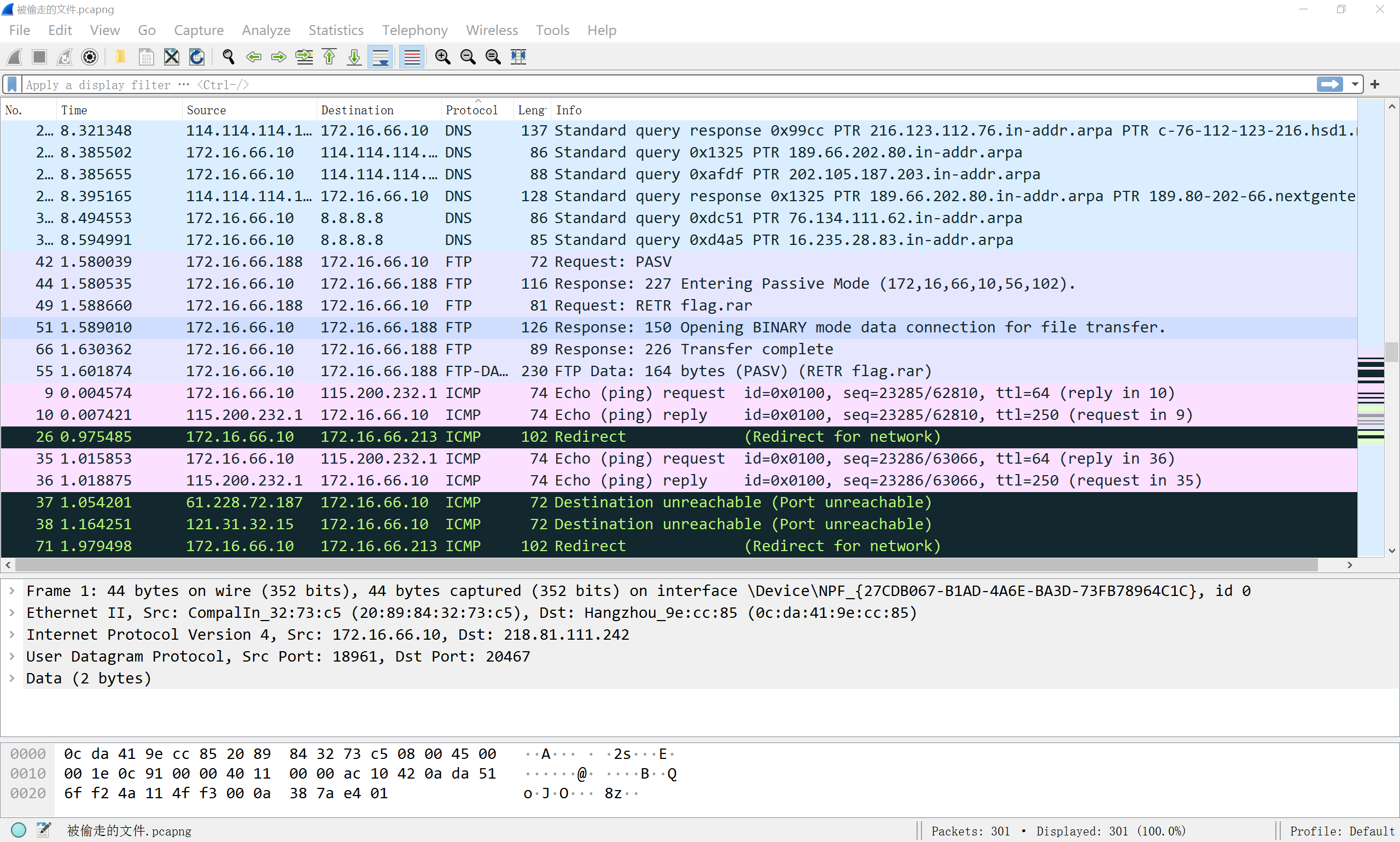

- 下载得到流量文件

- 发现 ftp 协议,同时找到 flag.rar,binwalk 分离

- 得到 flag.rar ,爆破密码

- 得 flag

flag{6fe99a5d03fb01f833ec3caa80358fa3}

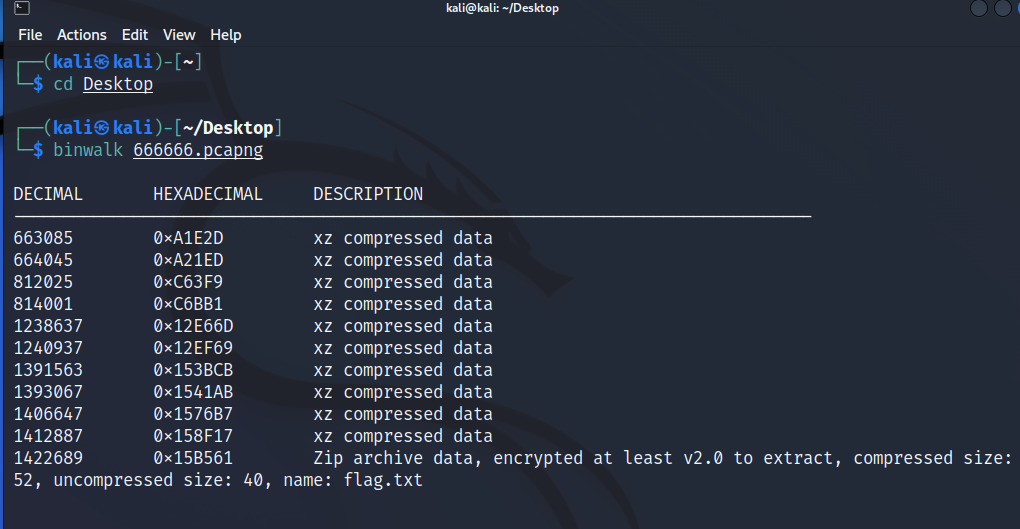

菜刀666

题解

- 下载文件附件,打开,追踪数据流,发现存在 zip

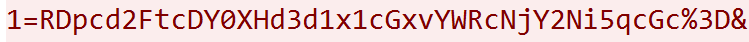

- 尝试寻找密码,最终在 tcp.stream ea 7 中找到

- 根据 base64 加密过后的文字判断

RDpcd2FtcDY0XHd3d1x1cGxvYWRcNjY2Ni5qcGc%3D

D:\wamp64\www\upload\6666.jpg

- 猜测下一个参数 z2 为 6666.jpg,全部复制,导入至 010 导出图片

- 得到密码,解压压缩包得 flag

Th1s_1s_p4sswd_!!!

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

一叶障目

题解

- 根据 RCR 爆破宽高

1 | #coding=utf-8 |

- 得 flag

xaflag{66666}

梅花香自苦寒来

这题好啊

题解

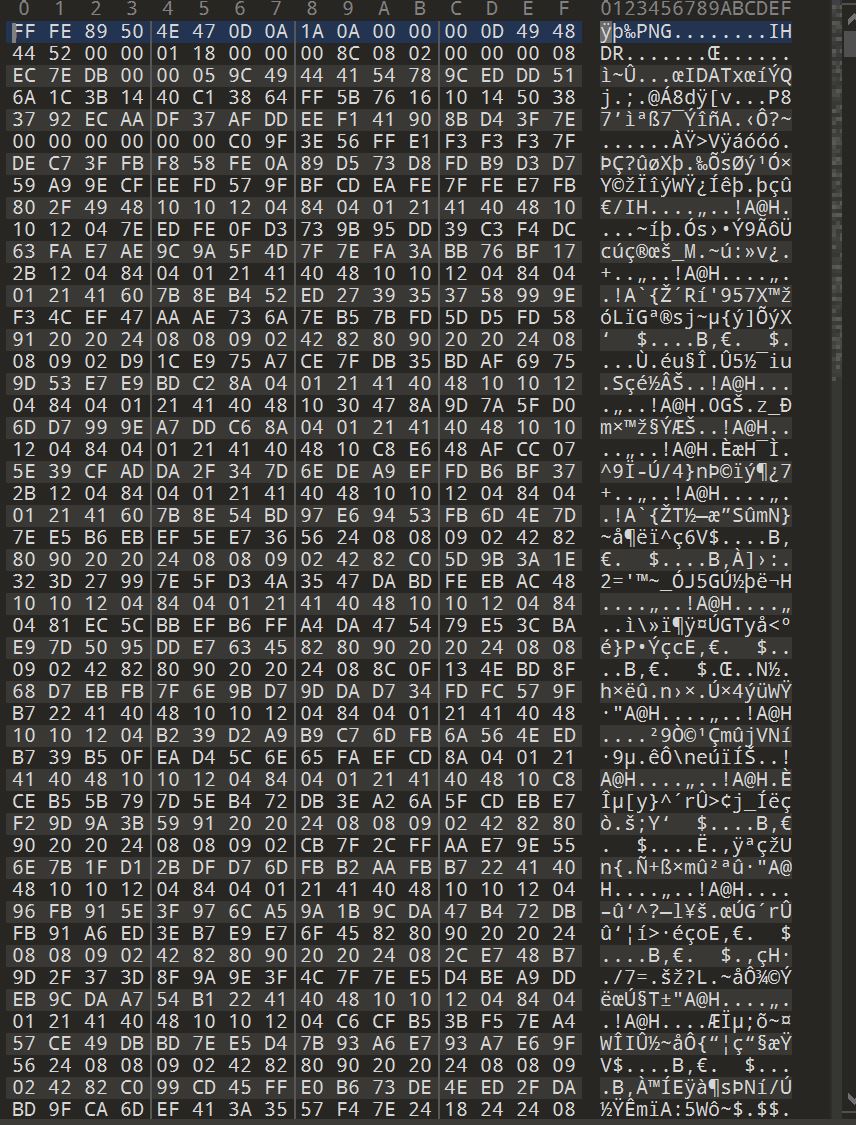

- 下载附件,010 打开,在文件尾部发现大量 16进制

- 转化为 ascii 码

1 | with open('hex.txt', 'r') as h: # hex.txt为要转换的文本文件 |

- 很明显是坐标,我也想到了,但不知道应该怎么画(使用 gnuplot 画图,先转化为可识别的格式

1 | with open('result.txt', 'r') as res: # 坐标格式文件比如(7,7) |

- 安装 gnuplot,在安装目录 bin 文件夹下执行(安装包将上传至 github

plot ‘gnuplotTxt.txt’

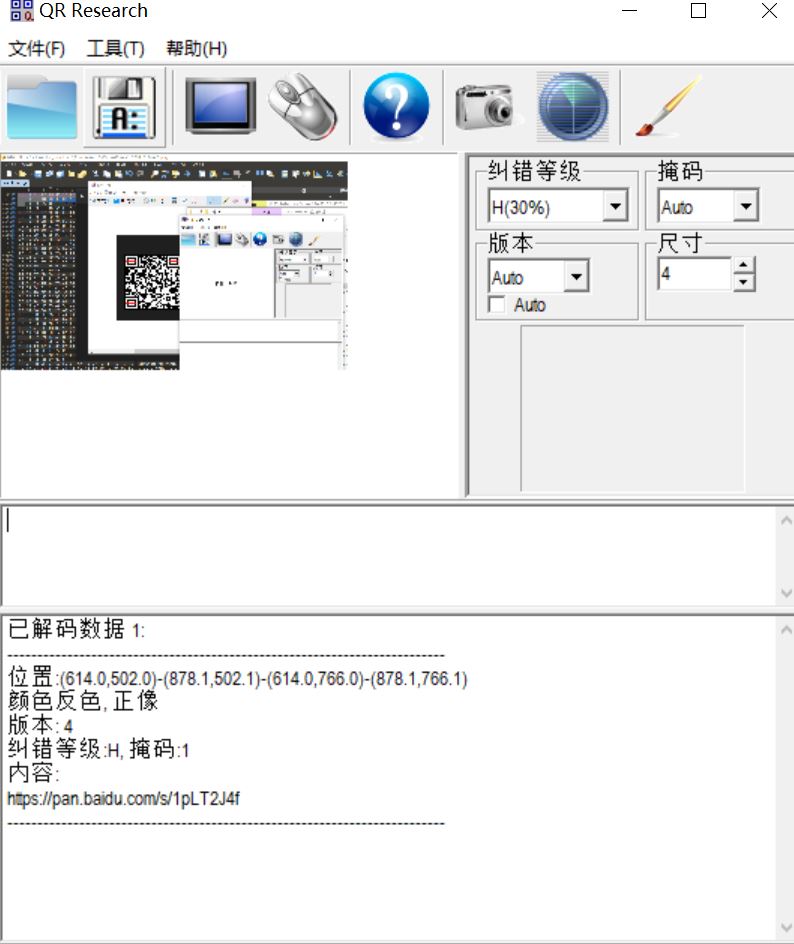

- 扫描二维码,得到 flag

flag{40fc0a979f759c8892f4dc045e28b820}

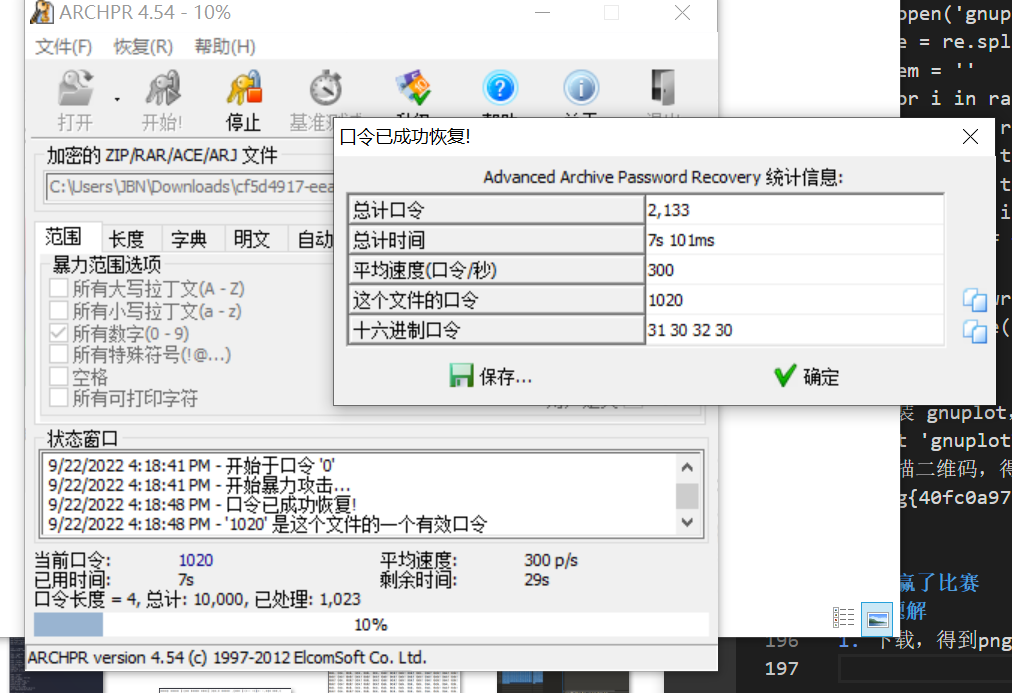

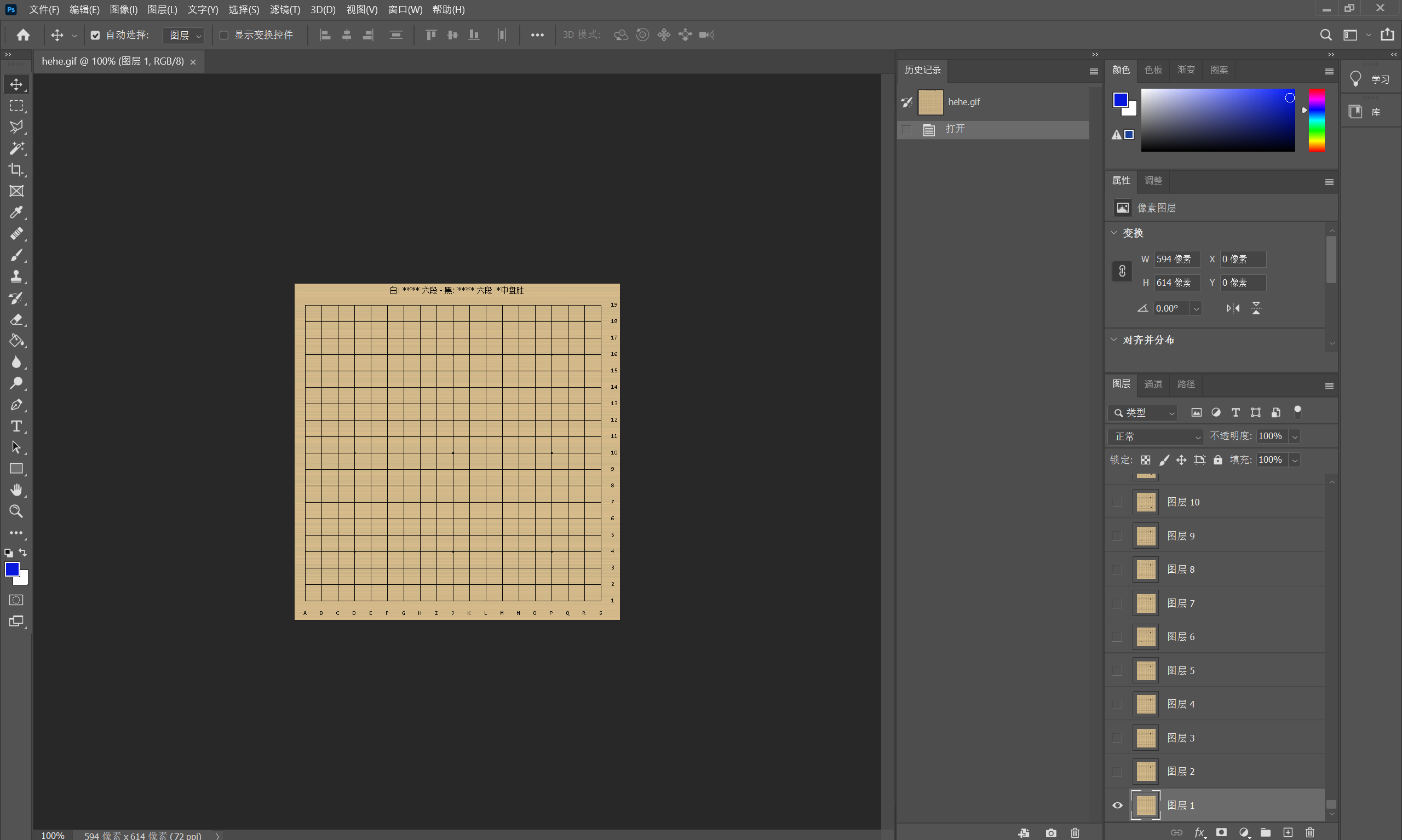

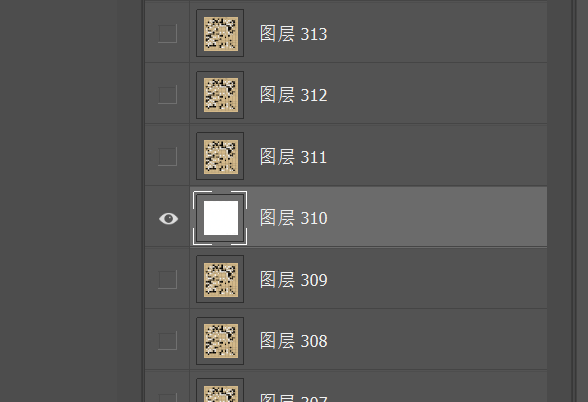

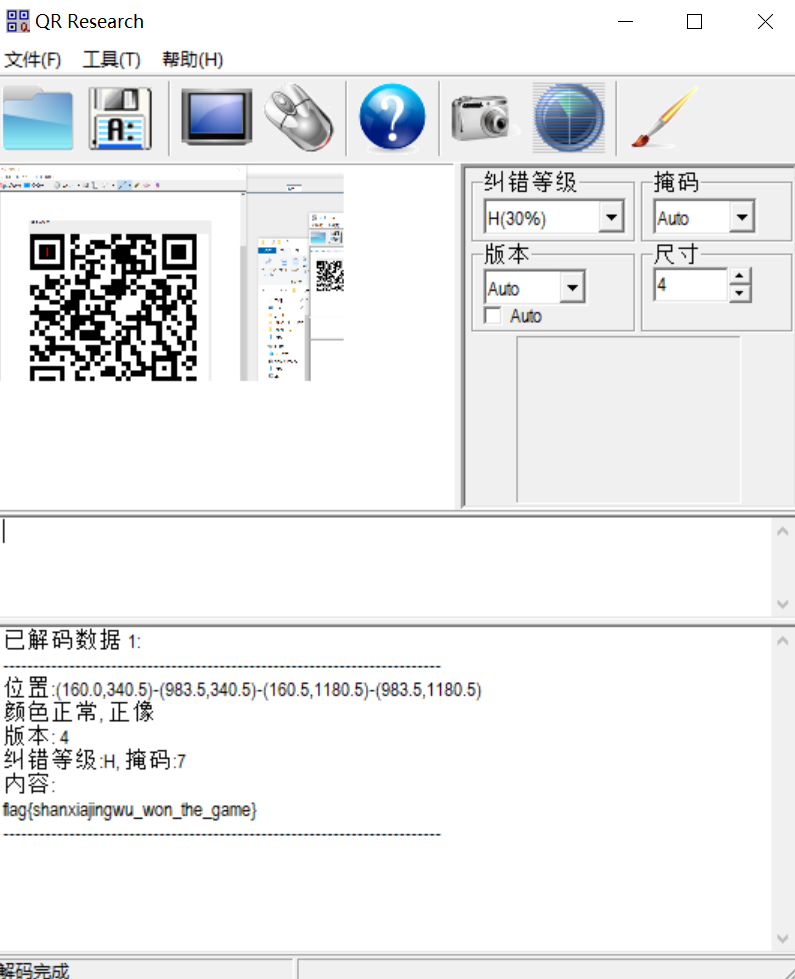

谁赢了比赛

题解

- 下载,得到png,binwalk 文件分离,得到 rar,爆破,ps 打开,发现有问题的一帧,提取,stegsolve打开,不同通道,二维码扫描

flag{shanxiajingwu_won_the_game}

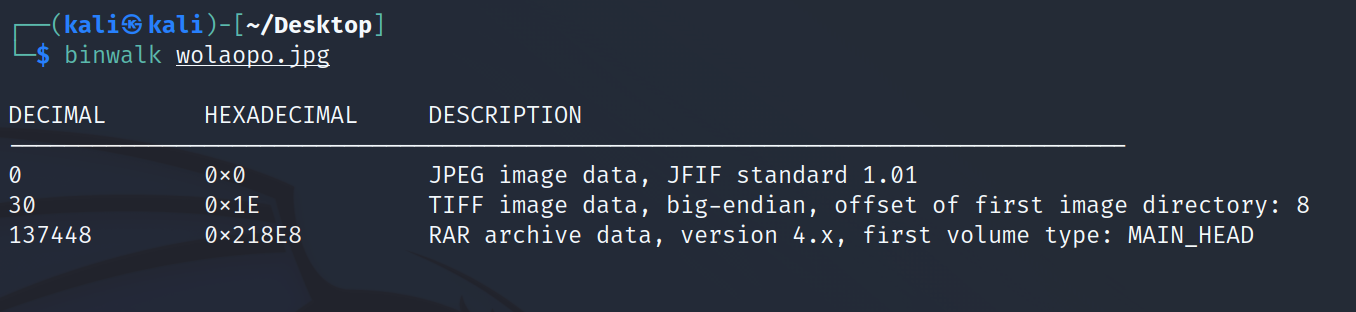

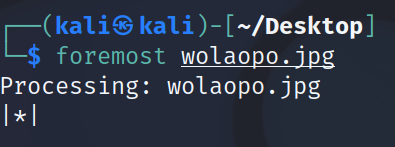

gakki

题解

- 下载图片,binwalk查看,分离,rar 爆破密码,字频分析

- 代码

1 | alphabet = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890!@#$%^&*()_+- =\\{\\}[]" |

- flag

flag{gaki_IsMyw1fe}

sqltest

题解

john-in-the-middle

题解

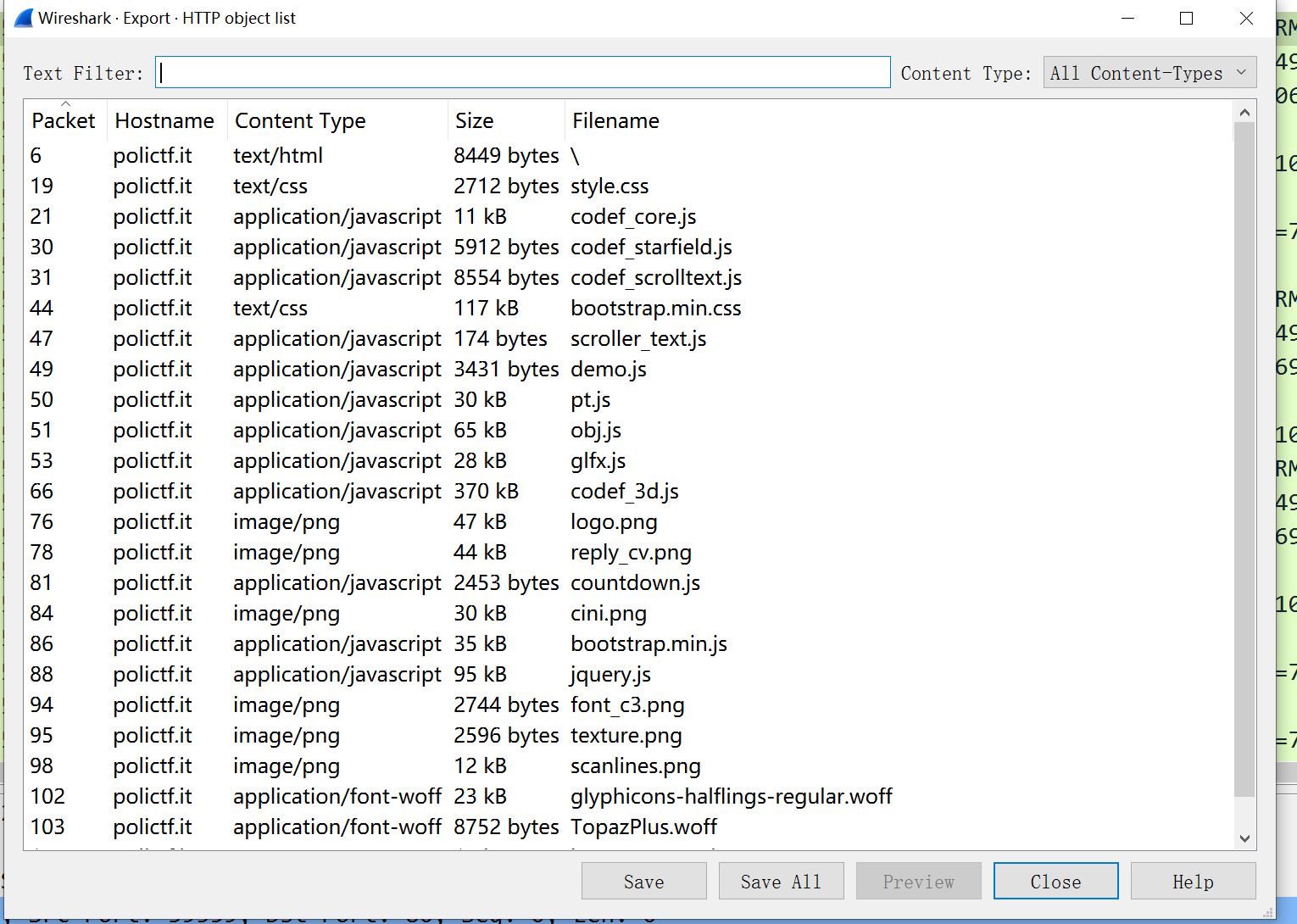

- 下载文件,发现流量中传输了很多的文件,全部导出

- 发现可疑文件

- stegsolve 打开(有先后顺序,我不理解)

- 发现 flag

flag{J0hn_th3_Sn1ffer}

喵喵喵

题解

- 下载得到图片,没有发现隐藏文件,看看 LSB 隐写

- 保存文件,010 打开,删除文件头多余的内容

- 修改图片高度,得到完整二维码

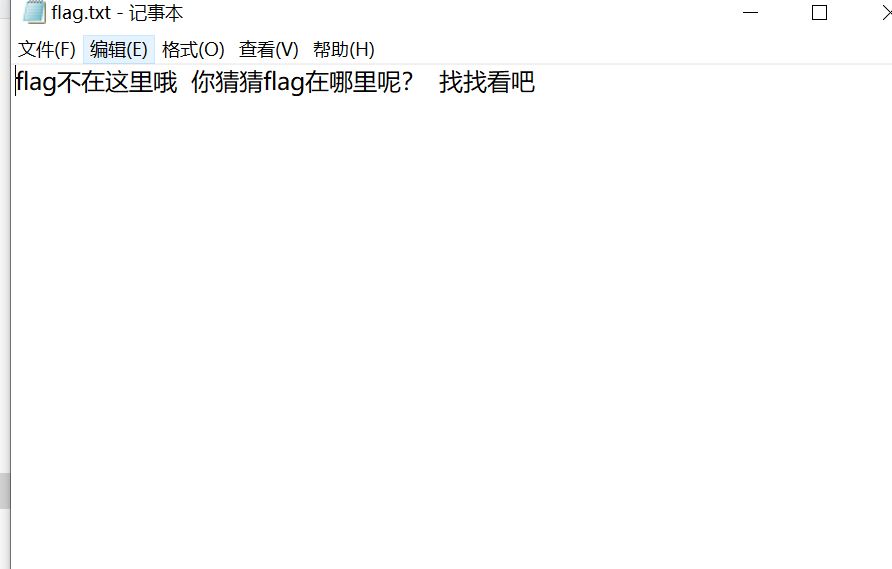

- 扫描得到网址,下载压缩包,解压,啥都没有

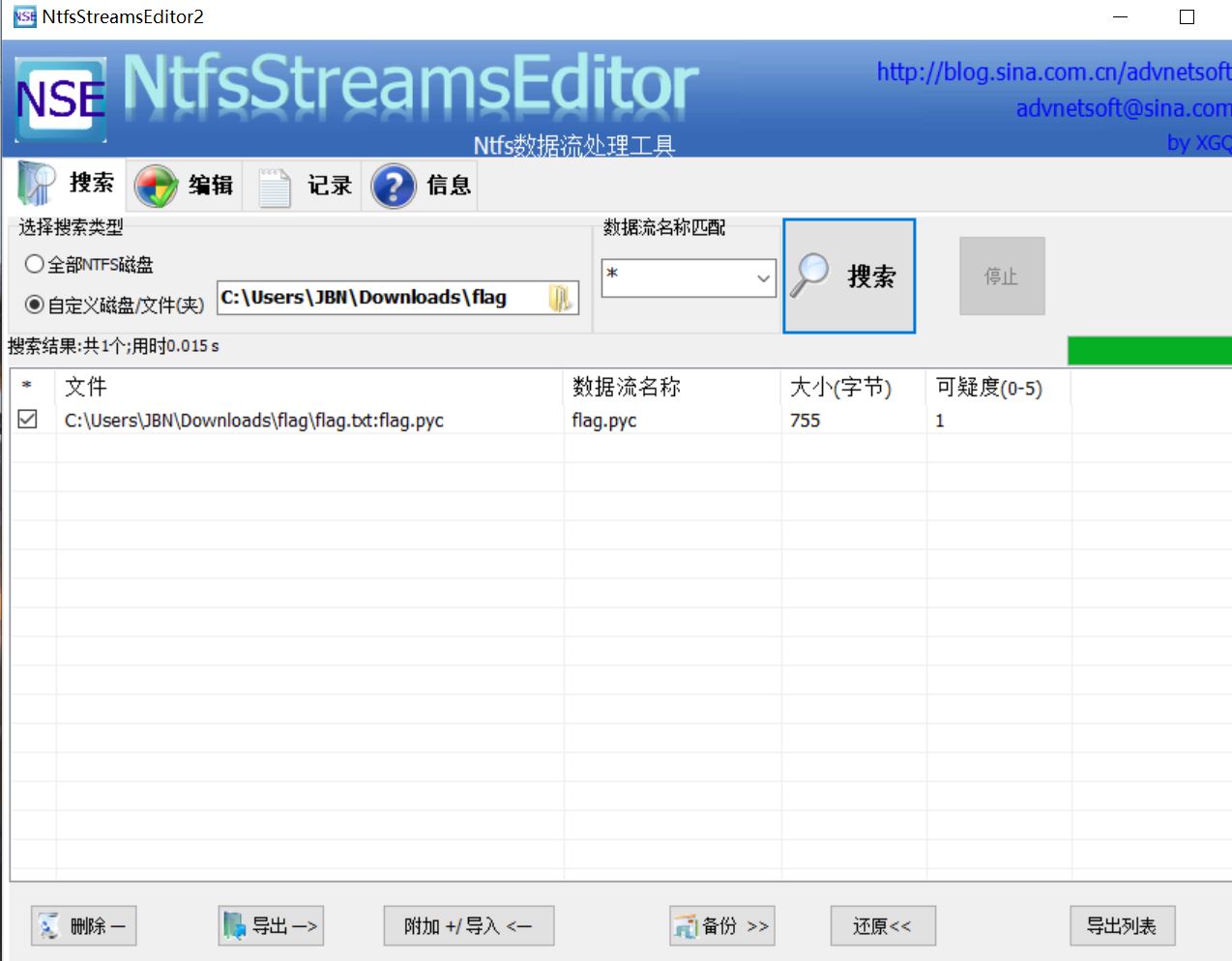

- nfts 查看流

- 得到 pyc文件,进行反编译

- 得到代码

1 | #!/usr/bin/env python |

- exp

1 | def decode(arg1): |

- flag

flag{Y@e_Cl3veR_C1Ever!}

SXMgdGhpcyBiYXNlPw==

题解

1 | import base64 |

Mysterious

题解

- ida ida打开

1 | int __stdcall sub_401090(HWND hWnd, int a2, int a3, int a4) |

v4 == 122 && String[3] == 120 && String[5] == 122 && String[4] == 121

v4 = 122xyz

- flag

flag{123_Buff3r_0v3rf|0w}

小易的u盘

题解

- 没有题解,只是想说,遇到 iso 的题,不要急着解压,先看16进制,再开隐藏文件

- flag

flag{29a0vkrlek3eu10ue89yug9y4r0wdu10}

哥们在这儿给你说唱(0xGame)

题解

- 描述知存在 deepsound,提取文件,密码在 slienteye 中

- flag

0xGame{5d4d7df0-6de7-4897-adee-e4b3828978f8}

不太普通的图片

题解

- stegsolve 中发现某个通道存在密码

0xGameyyds

- 在 rgb0 存在 lsb 特征,但是解不出来,带密码的 LSB 隐写,用 cloacked-pixel 解

1 | $ python lsb.py |

如果您喜欢此博客或发现它对您有用,则欢迎对此发表评论。 也欢迎您共享此博客,以便更多人可以参与。 如果博客中使用的图像侵犯了您的版权,请与作者联系以将其删除。 谢谢 !